Il post che segue è una collezione di appunti personali e non ha la pretesa di essere un tutorial. Process injection è una tecnica di evasion molto diffusa che comporta l’esecuzione di codice custom all’interno della memoria di un altro processo. Questa tecnica è utilizzata per migliorare la furtività ed eventualmente ottenere la persistenza. Un […]

Autore: Andrea

How to run notepad.exe with Powershell

L’articolo che segue non ha la presunzione di essere una guida o un tutorial, è stato scritto con il solo scopo di annotare le nozioni apprese. Glossario Assembly: un assembly in C# è una raccolta di tipi e risorse creati per collaborare e formare un’unità logica di funzionalità. In parole povere, in C#, un assembly […]

Kerberos Constrained Delegation

L’articolo che segue non ha la presunzione di essere una guida o un tutorial, è stato scritto con il solo scopo di annotare le nozioni apprese. Kerberos è un protocollo utilizzato in ambiente Active Directory che si occupa di autenticare e autorizzare gli utenti di un dominio. Constrained delegation è una funzionalità di Kerberos che […]

Android Obfuscation

Ultimamente mi sono imbattuto spesso nella problematica dell’offuscamento delle applicazioni Android per cercare di impedire, o comunque rendere più complicate le operazioni di reverse engineering. Un buon offuscamento sicuramente limita l’utilizzo di tool come Frida, perché risulterà molto più difficile leggere e capire lo pseudo codice dell’applicazione. Quando segnalo un offuscamento del codice insufficiente qualche […]

Exploiting JWT

I token jwt sono un sistema stateless per l’autenticazione client / server. Stateless perché il server non ha bisogno di memorizzare la sessione, tutte le info che servono per identificare il client sono all’interno del JWT. Molto sinteticamente questi sono i Jason Web Tokens. Non mi dilungherò dal momento che il web è pieno di […]

Exploiting .git

Non è molto frequente ma potrebbe capitare che in qualche applicazione web sia esposta la directory .git. Nell’articolo che segue mi sono appuntato la procedura da seguire quando la cartella .git è esposta ma il directory listing è disabilitato. La prima cosa da fare è quella di provare a vedere se il file .git/HEAD è […]

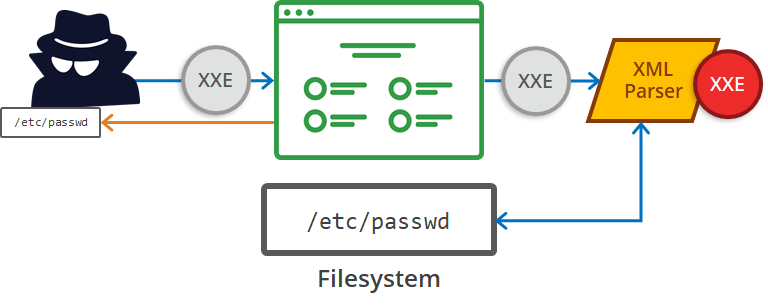

Blind XXE

XXE (XML eXternal Entity) è un tipo di attacco verso un’applicazione in grado di interpretare input XML. Questo attacco si verifica quando l’input XML contenente un riferimento a un’entità esterna viene elaborato da un parser XML configurato male. XXE può essere utilizzate per leggere il contenuto dei file sulla macchina remota dal filesystem, da un […]

Compromised

This machine sucks.

Passage

Per sbloccare il writeup usa l’hash di root:

$6$mjc8**********TW0

Return Oriented Programming, a walkthrough to ROPme challenge

This won’t be the hack the box challenge spoiler! This will be a ropme walkthrough using another binary which will help you to solve the exercise by yourself! Stay tuned!