This won’t be the hack the box challenge spoiler! This will be a ropme walkthrough using another binary which will help you to solve the exercise by yourself! Stay tuned!

Buff

La scansione nmap mostra 2 servizi esposti: User Flag Sulla porta 8080 gira un sito web che sponsorizza i servizi di una palestra: Dopo un po’ di enumerazione base che non ha portato a nulla ho deciso di googlare il footer dell’applicazione: projectworlds.in exploit Lo script sfrutta la possibilità di uploadare file anche se non […]

Omni

Come al solito si comincia con una prima scansione veloce nmap: nmap -T5 –open -sS -vvv –min-rate=1000 –max-retries=2 -p- -oA full-ports 10.10.10.204 E una mirata: nmap -sC -sV -vvv -p135,5985,8080,29817,29819,29820 -oA full-ports 10.10.10.204 L’output di nmap sulla porta 8080 mostra una basic authentication in cui troviamo un bell’hint “Windows Device Portal”. Cercando su Google “Windows […]

Blackfield

Di seguito l’output della scansione nmap: Per prima cosa do un’occhiata agli share sulla macchina: smbclient -L \\\\blackfield.htb E’ possibile aggere anonimamente alla cartella profiles in cui sembra esserci una lista di utenti: Salvo la lista e provo a verificare gli utenti con l’ausilio di Kerberos (porta 53): GetNPUsers.py blackfield.local/ -usersfile userlist3.txt -format hashcat -dc-ip […]

Worker

Worker è una macchina segnata con difficoltà media, ma per chi no ha dimestichezza con con Azure DevOps può risultare anche difficile. Personalmente ho preferito il processo per ottenere la flag di user che quella di root perché non c’è nessun indizio che ti sprona a tornare sul framework di Azure, bisogna tirare ad indovinare. […]

ROP Chain – Windows

Quelli che seguono sono appunti personali scritti per memorizzare i concetti appresi, l’articolo non ha la pretesa di essere un tutorial. Software: https://www.exploit-db.com/apps/39adeb7fa4711cd1cac8702fb163ded5-vuplayersetup.exe OS: WIN 7 Arch: 0x86 Return Oriented Programming è un tecnica che si utilizza nei sistemi moderni per bypassare DEP (Deep Execution Prevention). Da Windows 7 in poi DEP è attivo di […]

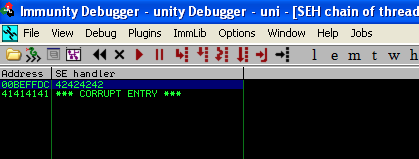

Unicode Buffer Overflow

Unicode raccoglie una gamma più ampia di caratteri rispetto ad ASCII. Per questo motivo, per rappresentare un carattere, unicode ha bisogno di 2 bytes quando al set ASCII ne basta 1. ASCII: A = 0x41 Unicode: A = 0x0041 Alcuni software permettono di gestire lingue, come l’arabo, il greco etc perciò hanno bisogno di fare […]

EggHunter

Riferimenti: http://www.hick.org/code/skape/papers/egghunt-shellcode.pdf https://www.exploit-db.com/docs/english/18482-egg-hunter—a-twist-in-buffer-overflow.pdf https://www.securitysift.com/windows-exploit-development-part-5-locating-shellcode-egghunting/ Vulnserver: https://sites.google.com/site/lupingreycorner/vulnserver.zip?attredirects=0 Egghunter è una tecnica che viene utilizzata quando il buffer dell’utente inviato all’applicazione viene diviso e allocato in una parte sconosciuta della memoria. Si tratta di uno shellcode di piccole dimensioni in grado di cercare o shellcode reale all’interno della memoria e di eseguirlo. Nello specifico egghunter cercherà in […]

Exploiting SEH

Quelli che seguono sono appunti per memorizzare i concetti appresi, l’articolo non ha la pretesa di essere un tutorial. Per lo studio è stato utilizzato vulnserver: https://github.com/stephenbradshaw/vulnserver Riferimenti: https://www.corelan.be/index.php/2009/07/25/writing-buffer-overflow-exploits-a-quick-and-basic-tutorial-part-3-seh/ Online assembler: https://defuse.ca/online-x86-assembler.htm OS: Windows XP SP2 Architettura: x86 Structured Exception Handler SEH è il gestore delle eccezioni di Windows. Se lo sviluppatore non ha implementato […]

Android Pentesting

Metodologia OWASP L’analisi delle applicazioni Android può essere fatta seguendo la metodologia OWASP MSTG (Mobile Security Testing Guide) che si occupa di tracciare le linee guida per realizzare un’analisi completa dell’applicazione. https://mobile-security.gitbook.io/mobile-security-testing-guide/ Le aree chiave della sicurezza di un’applicazione mobile sono le seguenti: Local Data Storage Communication with Trusted Endpoints Authentication and Authorization Interaction with […]